漏洞信息

漏洞编号:CVE-2016-5195

漏洞名称:脏牛(Dirty COW)

风险等级:高危

漏洞危害

黑客可以通过远程入侵获取低权限用户后,在服务器本次利用该漏洞在全版本Linux系统上实现本地提权,从而获取到服务器root权限。

漏洞利用条件

黑客可以通过远程入侵获取低权限用户后,才能进一步在操作系统本地利用该漏洞。

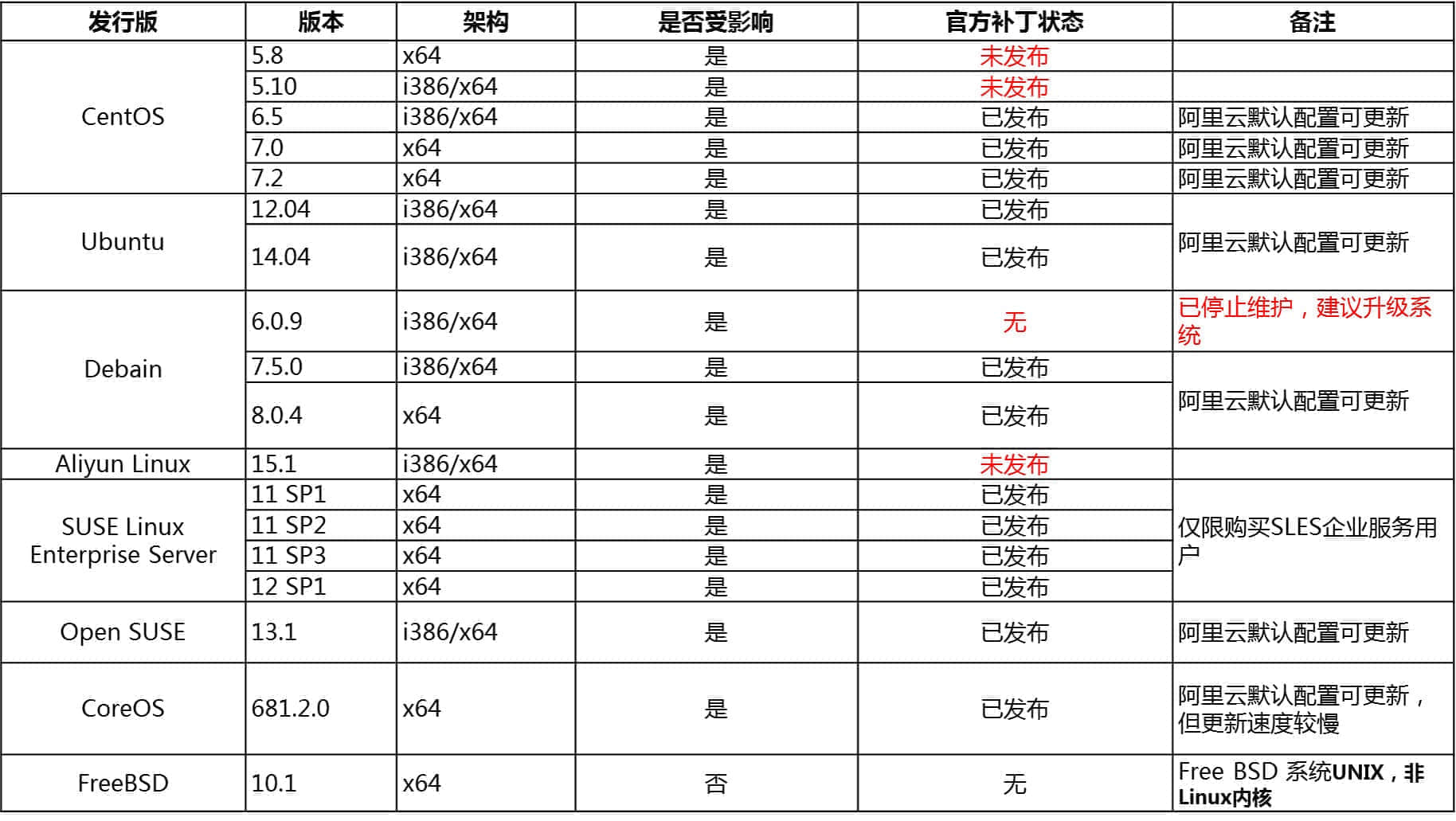

漏洞影响范围

Linux Kernel >= 2.6.22 的所有 Linux 系统,

意味着从 2007 年发布 2.6.22 版本开始,直到2016年10月18日为止,这中间发行的所有 Linux 系统都受影响。

漏洞修复方案

因为涉及到操作系统内核的升级,强烈建议您:正确关闭正在运行的服务,并做好数据备份工作。同时创建服务器磁盘快照,避免修复失败造成不可逆的影响。

- CentOS 6/7 系列操作系统 阿里云已经更新了CentOS 6/7 Aliyun mirror源,在默认配置下,您可以更新软件列表,随后一键升级内核:

1.检查是否有内核升级包:yum check-update |grep kernel

2.升级内核:yum update kernel

3.然后重启系统:reboot

4.查看版本:uname -a - Ubuntu 系列操作系统

- Ubuntu 系统必须在/etc/apt/sources.list中开启–security后缀的源地址才能收到更新。由于各镜像更新软件包存在一定的延迟(一般为数小时),为了及时得到更新,建议从官方源获取安全更新,地址如下:

- Ubuntu 12.04 LTS (precise)

deb http://security.ubuntu.com/ubuntu/ precise-security main - Ubuntu 14.04 LTS (trusty)

deb http://security.ubuntu.com/ubuntu/ trusty-security main

- Ubuntu 12.04 LTS (precise)

- 更新包列表:

sudo apt-get update - 升级软件包:

sudo apt-get upgrade - 重启机器

- Ubuntu 系统必须在/etc/apt/sources.list中开启–security后缀的源地址才能收到更新。由于各镜像更新软件包存在一定的延迟(一般为数小时),为了及时得到更新,建议从官方源获取安全更新,地址如下:

- Debian 系列操作系统

- Debian 系统必须在/etc/apt/sources.list中开启内核升级对应的源地址才能收到更新。由于各镜像更新软件包存在一定的延迟(一般为数小时),为了及时得到更新,建议从官方源获取安全更新,地址如下:

- Debian 7 (wheezy)

deb http://security.debian.org/ wheezy/updates main - Debian 8 (jessie)

deb http://security.debian.org/ jessie/updates main

- Debian 7 (wheezy)

- 更新包列表:

sudo apt-get update - 升级软件包:

sudo apt-get upgrade - 重启机器

- Debian 系统必须在/etc/apt/sources.list中开启内核升级对应的源地址才能收到更新。由于各镜像更新软件包存在一定的延迟(一般为数小时),为了及时得到更新,建议从官方源获取安全更新,地址如下:

- SUSE Linux Enterprise Server 系列操作系统(仅限购买SLES企业服务用户)

- 更新软件列表,随后升级内核:

zypper refresh

zypper update kernel-default - 重启机器

- 更新软件列表,随后升级内核:

- Open SUSE 系列操作系统

- 更新软件列表,随后升级内核:

zypper refresh

zypper update kernel-default - 重启机器

- 更新软件列表,随后升级内核:

- CoreOS 系列操作系统

- 安装所有可用更新,包括新内核:

update_engine_client -update - 重启机器

- 安装所有可用更新,包括新内核:

- 对于阿里云官方发布的其余系列的操作系统,Linux 官方正在研发漏洞对应的系统补丁,待补丁发布后,将系统更新到最新版本即可修复漏洞。

- 对于自定义镜像用户可以关注操作系统厂商更新状态,自己根据自身业务判断升级内核,修复该漏洞。

- 开发人员可以通过 git 分支获取修复代码,自行编译进行修复,但存在一定的风险。https://git.kernel.org/cgit/linux/kernel/git/torvalds/linux.git/commit/?id=19be0eaffa3ac7d8eb6784ad9bdbc7d67ed8e619

参考资料

- http://dirtycow.ninja

- https://github.com/dirtycow

- https://access.redhat.com/security/cve/CVE-2016-5195

- https://security-tracker.debian.org/tracker/CVE-2016-5195

- http://people.canonical.com/~ubuntu-security/cve/2016/CVE-2016-5195.html

- https://www.suse.com/security/cve/CVE-2016-5195.html

- http://people.canonical.com/~ubuntu-security/cve/2016/CVE-2016-5195.html

- https://security-tracker.debian.org/tracker/CVE-2016-5195

- https://help.aliyun.com/knowledge_detail/44786.html

文章最后修订于 2017年9月10日

评论 (0)